La ingeniería social es una técnica de manipulación hecha por hackers que busca engañar a los usuarios para que expongan información privada o confidencial como contraseñas o cuentas bancarias. Los ciberdelincuentes se aprovechan del desconocimiento o descuido de los usuarios con el objetivo de sobornar o robar.

Los ataques digitales a usuarios y organizaciones están al orden del día: tan solo en México hay más de 78.000 ataques cibernéticos por hora y en España se producen 40.000 ataques cada día. A estas acciones negativas se les conoce como ingeniería social y existen varios tipos que atentan contra la información confidencial y privacidad de las personas y las empresas.

Por fortuna, así como hay ataques también hay soluciones a la ingeniería social. En este contenido analizaremos todo lo relevante a los ciberataques y la manera en que una empresa o usuario promedio puede blindarse ante ellos.

¿Qué es la ingeniería social?

La ingeniería social es una técnica de manipulación hecha por hackers que busca engañar a los usuarios para que expongan información privada o confidencial como contraseñas, cuentas bancarias o permitir las descargas ocultas de malware para tomar el control de la computadora.

Los ciberdelincuentes se aprovechan del desconocimiento o descuido de los usuarios con el objetivo de sobornar o robar. En el primer caso, al interrumpir o corromper datos para causar daños o inconvenientes y en el segundo caso, para obtener algo a cambio como dinero, acceso o información.

8 tipos de ingeniería social

Para mala fortuna de las empresas y usuarios, existen muchos tipos de ingeniería social que pueden aplicarse; todos con la misma intención: causar daño y obtener algo a cambio. Los más comunes son los siguientes:

1. Phishing o suplantación de identidad

El phising es uno de los ataques más usuales de ingeniería social y consiste en que los ciberdelincuentes se hacen pasar por marcas, bancos o instituciones de confianza para intentar manipular a los usuarios para que faciliten información como accesos, contraseñas o descargar software malicioso o de extorsión. Entre sus variantes se encuentran:

- Pescador de phishing es el uso de cuentas de servicio al cliente falsas en redes sociales.

- Spear phishing son ataques de phishing dirigidos a compañías o usuarios específicos.

- Caza de ballenas no apunta a usuarios promedio, sino que busca engañar a ejecutivos comerciales de alto nivel, como directores ejecutivos o directores financieros.

Este ataque suele ocurrir al recibir correos electrónicos fraudulentos que afirman ser una fuente confiable; con ello buscan obtener datos confidenciales como nombre completo, fecha de nacimiento o número de cuenta para verificar la identidad del usuario. Ante el desconocimiento o descuido de las personas, estos ciberdelincuentes pueden robar datos privados.

2. Vishing y Smishing

A diferencia del phishing que es un ataque realizado directamente por correo electrónico, en estos tipos de ingeniería social se hace uso de voz y texto para intentar hacer un robo de información.

En el caso del vishing, el ciberdelincuente intenta engañar al usuario para que revele información confidencial o le dé acceso a su computadora u otro dispositivo por teléfono. En este ataque el estafador asusta, intimida o amenaza a la víctima para obtener lo que quiere. Es un tipo de ataque muy común, el cual, por ejemplo en México, ha tenido un aumento del 5 % y los más afectados suelen ser los adultos mayores.

El smishing hace uso de las mismas técnicas que el phishing y el vishing, pero por mensajes de texto.

3. Robo de desvío

Este tipo de ingeniería social se enfoca en repartidores o mensajeros para que viajen a un destino incorrecto y entreguen el paquete a la persona equivocada. Este ataque se realiza de forma cibernética mediante el robo de datos confidenciales y se engaña a la víctima para que envíe o comparta información de otra persona (a la que el estafador indique).

4. Pretextar

Esta es una técnica de ingeniería social en la que el atacante crea un escenario falso, donde la víctima se siente obligada a cooperar bajo falsos pretextos (de allí su nombre). Por ejemplo, un estafador puede hacerse pasar por un policía, auditor o algún alto mando de una empresa para intimidar a otra persona y obligarla a compartir la información confidencial solicitada.

5. Baiting

El baiting también es un tipo de ingeniería social muy usual, mediante el cual logran que las víctimas brinden información confidencial a cambio de un regalo. Por ejemplo, un usuario puede entrar a su correo electrónico y ver que tiene un mensaje en el que le prometen un artículo gratis o una tarjeta de descuento a cambio de responder una sencilla encuesta o llenar un formulario.

Cuando el usuario acepta, este suele ser redirigido a un sitio web falso, donde debe proporcionar su correo electrónico y contraseña, y bajo este engaño facilita su información confidencial. Luego, el ciberdelincuente hace uso de estos datos para enviar algún software malicioso.

6. Quid pro quo

En el Quid pro quo o «Algo por algo» (por su significado en latín) el estafador se hace pasar por algún miembro de una empresa para engañar a un empleado con el fin de obtener accesos internos.

Por ejemplo, un atacante puede hacerse pasar por un técnico del departamento de TI y llamar a las extensiones de la empresa para ofrecer soporte. Lo intenta hasta encontrar a alguna persona que esté en una situación en la que requiera apoyo; se muestra atento y le pide al empleado sus accesos para poder arreglar su problema.

7. Honey Trap o Trampa de miel

Este ataque hace uso de los sentimientos y las emociones de las víctimas, pues su objetivo es comenzar una relación sentimental para después persuadir a las personas de compartir información confidencial o pagar grandes sumas de dinero.

8. Abrevadero

En este tipo de ingeniería social, el ciberdelincuente sabe cuáles son los sitios web que visitan usualmente sus objetivos, para después infectarlos y lograr con ello que, al momento en que el usuario inicie sesión o proporcione sus datos de acceso, este pueda capturarlos para violar su red o instalar un virus troyano para acceder a su red.

<< Descubre cómo proteger la seguridad web de tu empresa .[Guía gratis] >>

3 ejemplos de ingeniería social

- Correo electrónico de phishing.

- Trampa de miel en app de citas.

- Extorsión por WhatsApp.

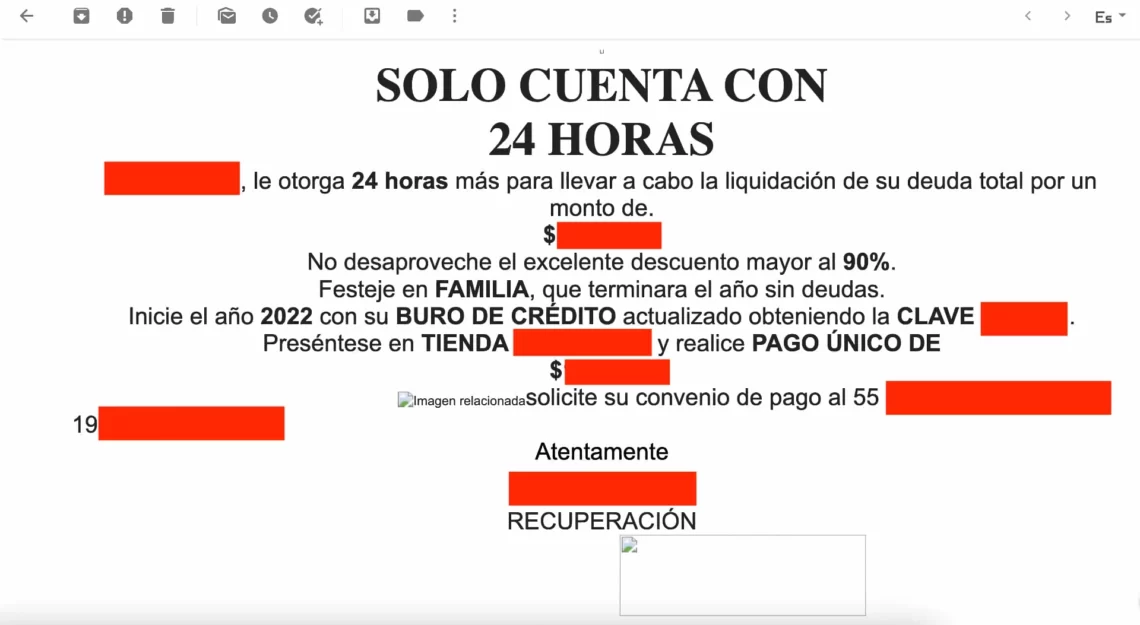

1. Correo electrónico de phishing

Esta ingeniería social es de las más comunes y está dirigida principalmente a usuarios promedio. En este ejemplo podemos ver un mensaje de correo electrónico en el que se invita al usuario a liquidar una supuesta deuda con una tienda departamental. Sin embargo, los atacantes lo que quieren lograr es que la persona marque al número proporcionado para brindar información personal.

Los mensajes de correo electrónico de tipo phishing suelen tener factores en común: usan un lenguaje intimidatorio, suelen tener cacografías o errores en su diseño; los logotipos de las empresas por las que se hacen pasar tienen una mala calidad o son diseños viejos ya no utilizados por la compañía. Además, la cuenta de correo no proviene de alguna institución oficial.

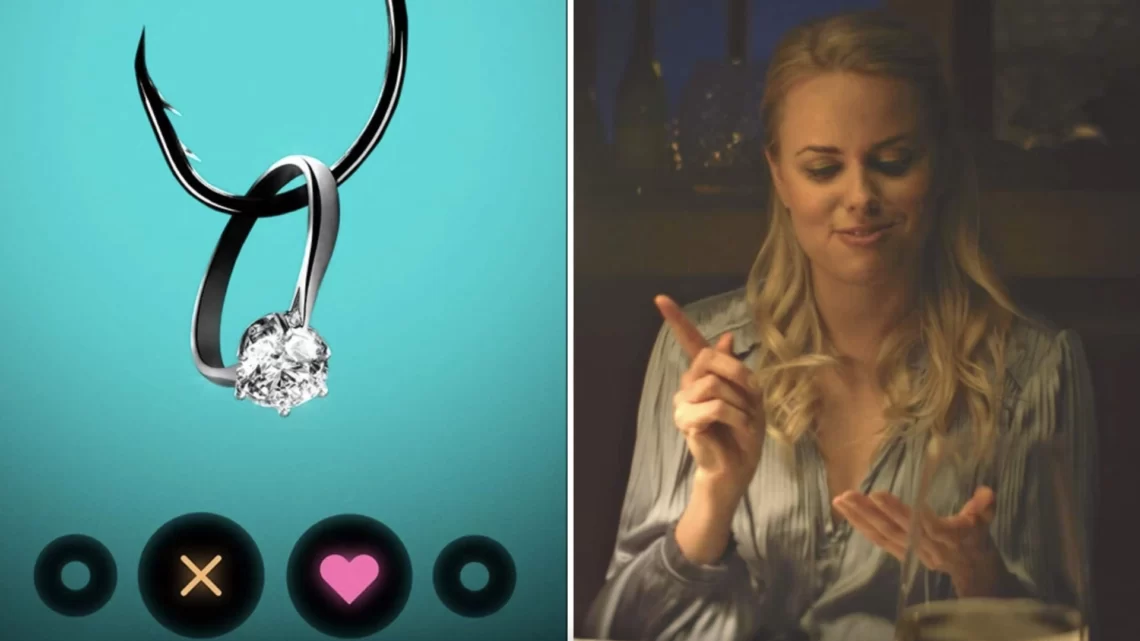

2. Trampa de miel en app de citas

Si has visto el reciente documental de Netflix «El Estafador de Tinder» podrás saber perfectamente hacia dónde vamos con este ejemplo de ingeniería social. En esta producción se sigue el caso de 3 mujeres que fueron estafadas por un hombre que conocieron en la aplicación de citas Tinder.

Con historias muy similares, este delincuente se hace pasar por el hijo de un millonario y tras un cierto tiempo de conquista y persuasión, convence a sus víctimas de darle grandes sumas de dinero. Si bien quisiéramos dar más detalles de este documental, no queremos caer en el spoiler. Sin embargo, estos ataques también son comunes y tan solo en 2021 este tipo de estafadores han recaudado alrededor de 600.000 USD.

3. Extorsión por WhatsApp

El portal especializado WABetainfo alertó en 2021 sobre una nueva forma de extorsión de tipo smishing, pero por la plataforma de mensajería WhatsApp. Esta consiste en que el estafador manda el siguiente mensaje: «Lo siento, ¿quién eres? Te encontré en mi lista de contacto» y si la persona decide contestar, este intenta continuar la conversación para ganar su confianza y obtener datos personales.

Las preguntas son muy comunes y pueden ser tomadas como cualquier otra conversación en la que conoces a alguien, por ejemplo: nombre, edad y ocupación; todo acompañado por un tono amable e inocente. Los objetivos de este tipo de ingeniería social son lograr que la víctima comparta sus cuentas de redes sociales, para así obtener más información y fotografías.

¿Qué es un ataque de ingeniería social?

Un ataque de ingeniería social es todo el proceso que lleva a cabo un ciberdelincuente para obtener a cambio algo de sus víctimas; por ejemplo, acceso a cuentas personales, bancarias o corporativas, información personal o confidencial o la descarga de algún software malicioso para hacer un daño interno en la red.

El primer paso de un ataque de ingeniería social es la investigación previa que el estafador realiza sobre sus objetivos. Si la víctima será una empresa, el hacker hace un reconocimiento profundo de toda la estructura organizacional, las operaciones internas y la forma de comunicación.

Un ciberdelincuente pone mucha atención en el comportamiento y los patrones de los diferentes empleados que dicha empresa tenga: desde los de primer nivel hasta los directivos. Pueden obtener la información de redes sociales y del análisis, tanto online como offline, de los usuarios. Cuando el atacante obtiene toda la información necesaria, estructura su plan y lo pone en marcha con la intención de obtener acceso a información personal o causar algún daño a la red interna de la empresa.

¿Cómo prevenir un ataque de ingeniería social?

- Utilizar autenticación multifactor.

- Establecer filtros altos de spam.

- Usar VPN.

- Mantener los software actualizados.

- Monitorear constantemente los sistemas y redes.

- Utilizar WAF basado en la nube.

1. Utilizar autenticación multifactor

Es importante que las cuentas en línea tengan como protección algo más que una contraseña. La autenticación multifactor añade más capas de seguridad para verificar la identidad al acceder a una cuenta. Estos factores pueden ser huellas dactilares, reconocimiento facial o códigos temporales enviados al dispositivo móvil privado. De esta manera, cualquier ciberdelincuente que intente acceder a esta cuenta no podrá hacerlo; al menos no tan fácilmente.

2. Establecer filtros altos de spam

Si bien todos los servicios de mensajería de correo electrónico tienen activada la bandeja de spam, lo mejor es verificar que el nivel sea alto para evitar que mensajes maliciosos inunden la bandeja de entrada principal. Solo recuerda revisar constantemente que algún mensaje real o importante no haya caído ahí por error.

3. Usar VPN

Una red privada virtual (VPN) puede evitar que cualquier persona que quiera acceder a la red principal de alguien más lo consiga. Estos servicios facilitan un túnel privado y encriptado en cualquier conexión de internet utilizada. Así, no solo la conexión está protegida sino también los datos e información personal se vuelven anónimos e imposibles de rastrear. Esto es funcional hasta para las navegaciones en donde se utilizan cookies de terceros.

4. Mantener los software actualizados

Cuando un software se mantiene actualizado al momento en que está disponible una nueva versión, este se mantiene protegido y garantiza las correcciones de seguridad esenciales para resguardar su información. Cuando se retrasan u omiten las actualizaciones se deja un hueco de seguridad que los ciberdelincuentes pueden aprovechar para atacar y aprovechar esta vulnerabilidad.

5. Monitorear constantemente los sistemas y redes

Es importante que los sistemas tengan un monitoreo las 24 horas del día, sobre todo aquellos que albergan información confidencial. Para eso son necesarios los escaneos, tanto externos como internos, para encontrar vulnerabilidades en la red. Este proceso también puede identificar dominios falsos y eliminarlos al instante para evitar una infracción de la información.

6. Utilizar WAF basado en la nube

Un Web Application Firewall (WAF) basado en la nube ofrece más protección que un firewall convencional, pues está diseñado para garantizar la máxima protección contra los ataques de ingeniería social. Estos pueden monitorear aplicaciones o sitios web constantemente para buscar anomalías o malos comportamientos. En caso de detectar algo negativo, bloquea los ataques al instante y emite alertas sobre cualquier intento de instalación de malware.

Nunca hay que dar por hecho que jamás se sufrirá un ataque de ingeniería social, pues existen muchas variantes que se enfocan en diferentes objetivos. Uno de ellos puede ser un empleado, un usuario de redes sociales o hasta el director de una prestigiada compañía. Lo mejor es mantenerse alerta y pensar antes de dar un clic o compartir información confidencial a cualquier persona, sea por el medio que sea.